Orange opublikował doroczny raport CERT Orange Polska za rok 2024.

CyberTarcza w sieci Orange w ubiegłym roku najczęściej blokowała strony internetowe z fałszywymi inwestycjami - skala tego typu oszustw z roku na rok wzrosła dwukrotnie.

Łącznie w 2024 roku zablokowano 305 tysięcy fałszywych stron internetowych, chroniąc 4,85 mln klientów, którzy kliknęli w fałszywe linki.

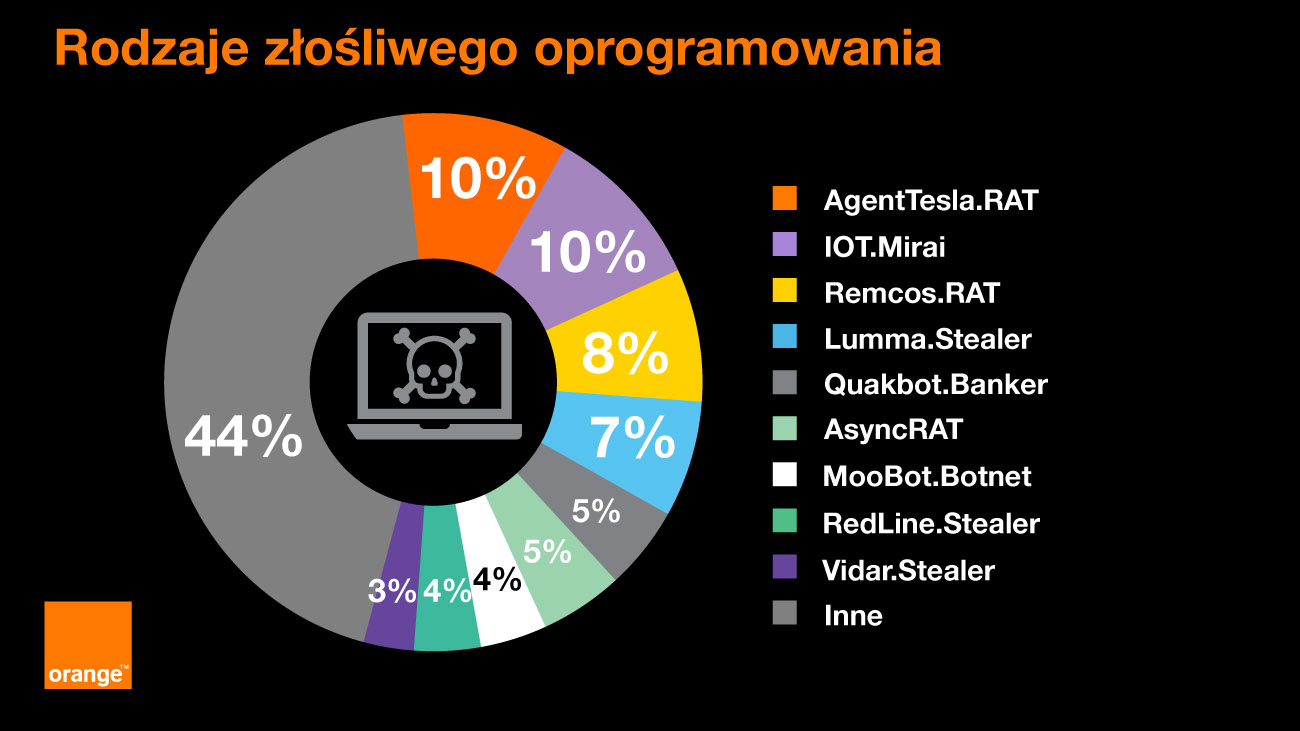

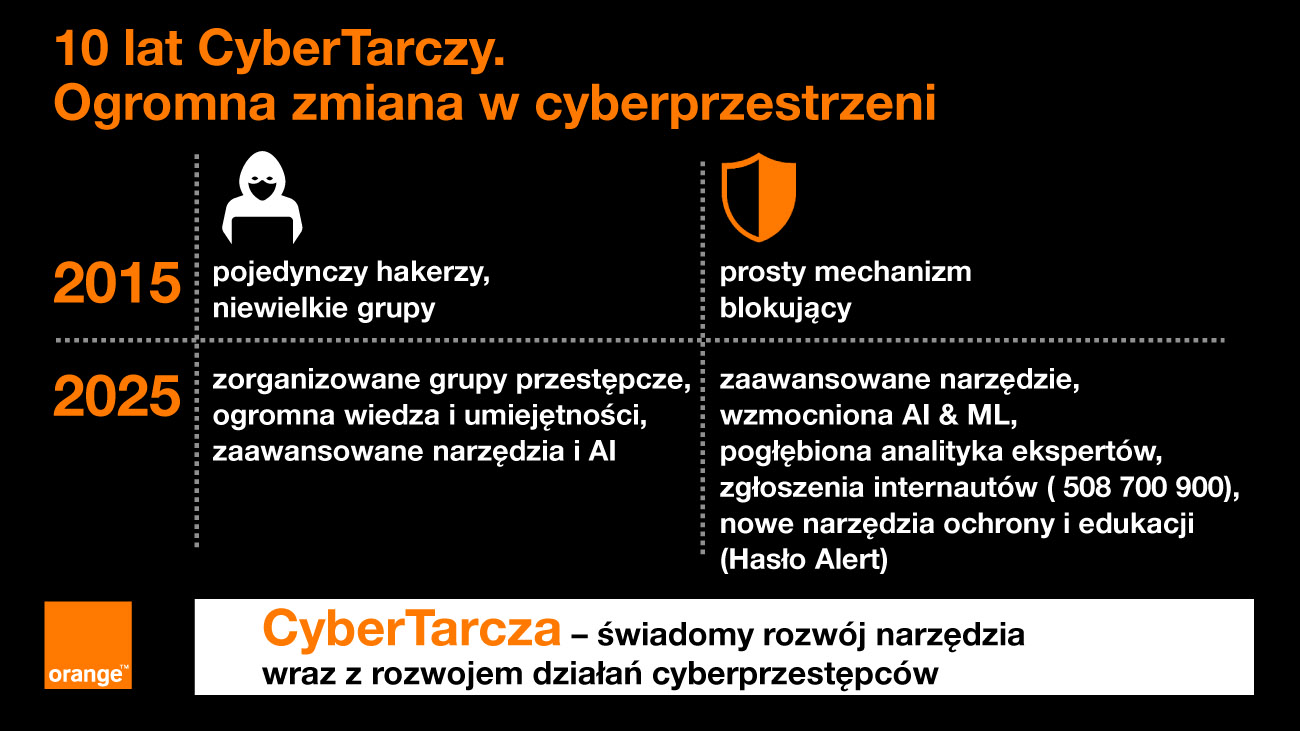

Eksperci CERT Orange Polska zauważają także nowe metody działania cyberprzestępców: większą specjalizację grup zajmujących się wykradaniem i zarabianiem na danych, precyzyjne dobieranie ofiar, a także wykorzystywanie luk w zabezpieczeniach urządzeń.

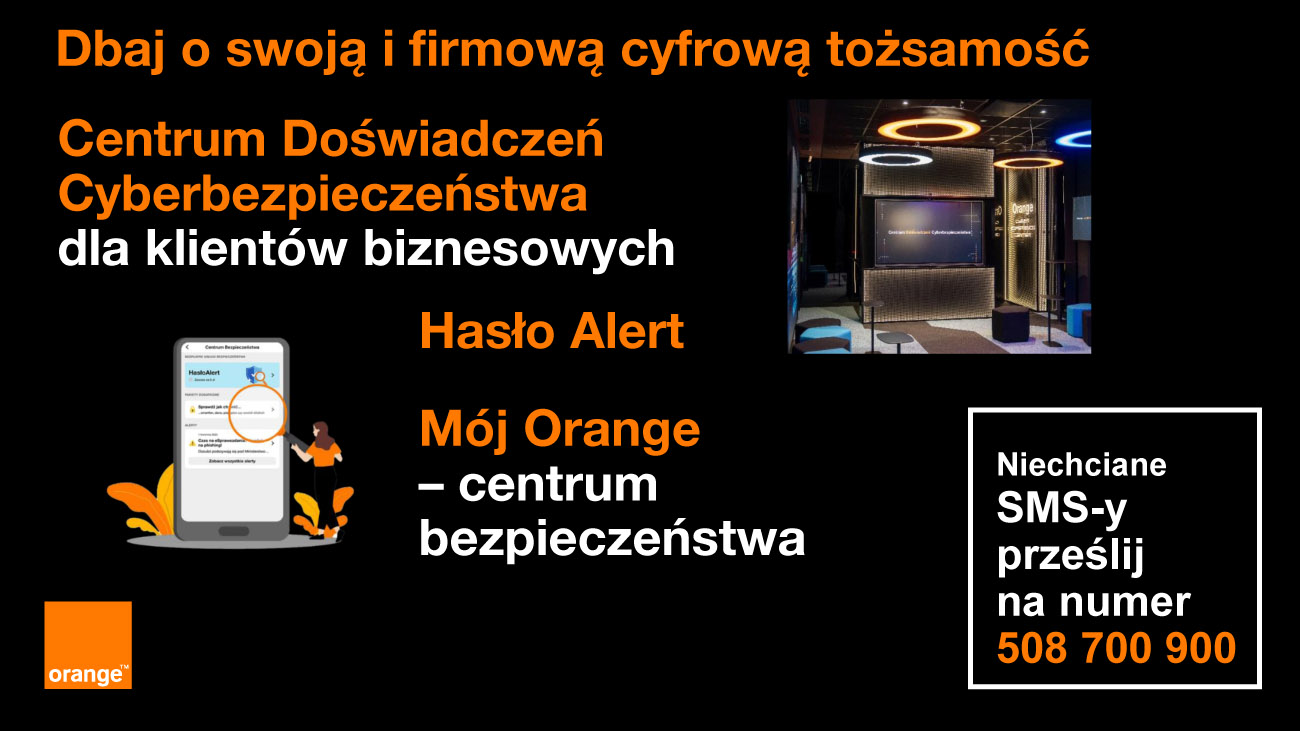

Liczba osób, które kliknęły w fałszywy link, zablokowany wcześniej przez CyberTarczę, jest niższa niż rok wcześniej. To znaczy, że edukacja działa, rośnie świadomość zagrożeń.

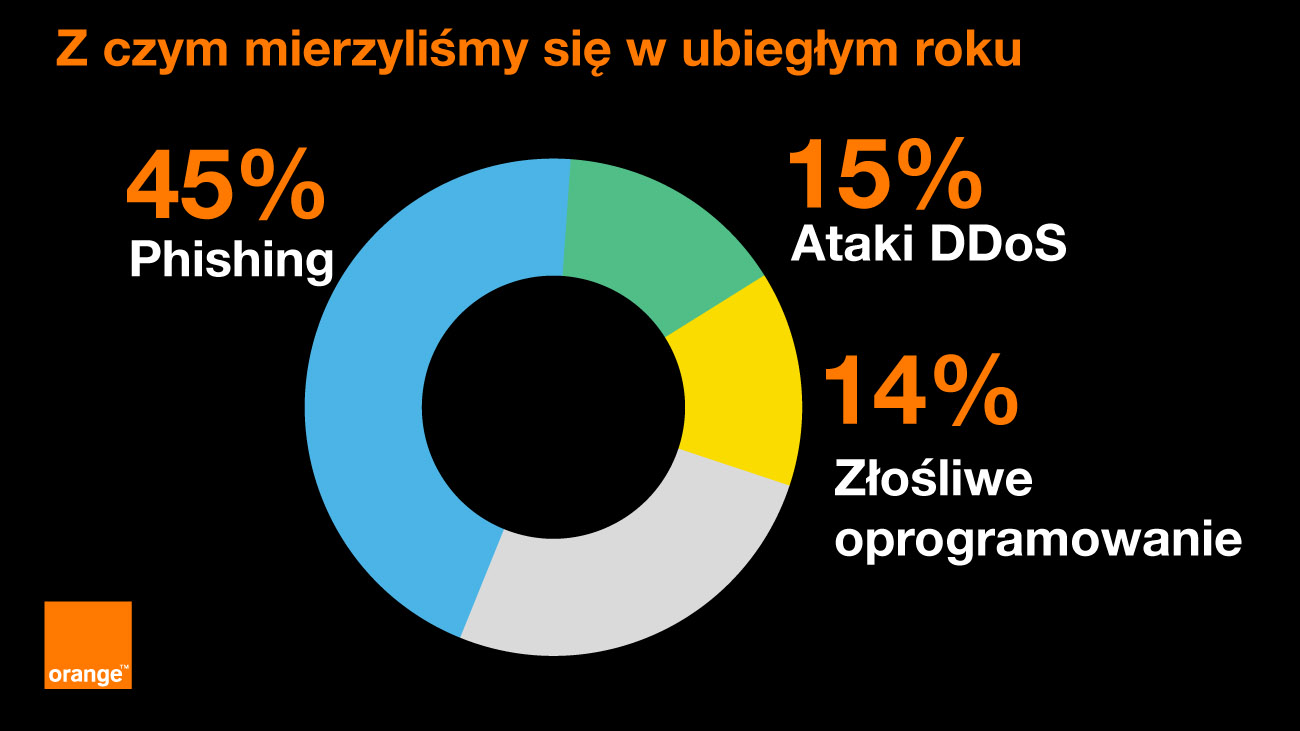

Od wielu lat, główne rodzaje zagrożeń, na jakie narażeni są internauci, pozostają praktycznie bez zmian. W ubiegłym roku, wg danych CERT Orange Polska, po raz kolejny numerem jeden był phishing (45%), na kolejnych miejscach utrzymują się ataki DDoS (15%) oraz złośliwe oprogramowanie (blisko14%). Co roku rozwijają się jednak metody działania przestępców.

W 2024 wśród metod phishingowych dominowały fałszywe inwestycje – stanowiły aż 60% wszystkich oszustw, dwukrotnie więcej niż rok wcześniej. Linki do fałszywych stron rozpowszechniane były głównie za pomocą reklam w mediach społecznościowych.

Drugie najpowszechniejsze oszustwo (około 30%) to fałszywe płatności, w tym popularne oszustwo na kupującego.

W całym ubiegłym roku CyberTarcza zablokowała 305 tysięcy domen phishingowych, podczas gdy rok wcześniej było ich 360 tys. Nie oznacza to jednak mniejszą aktywność przestępców. To efekt lawinowego już wykorzystania blokad typu „wildcard” w 2024 roku. To blokady wszystkich subdomen w obrębie jednej domeny podstawowej.

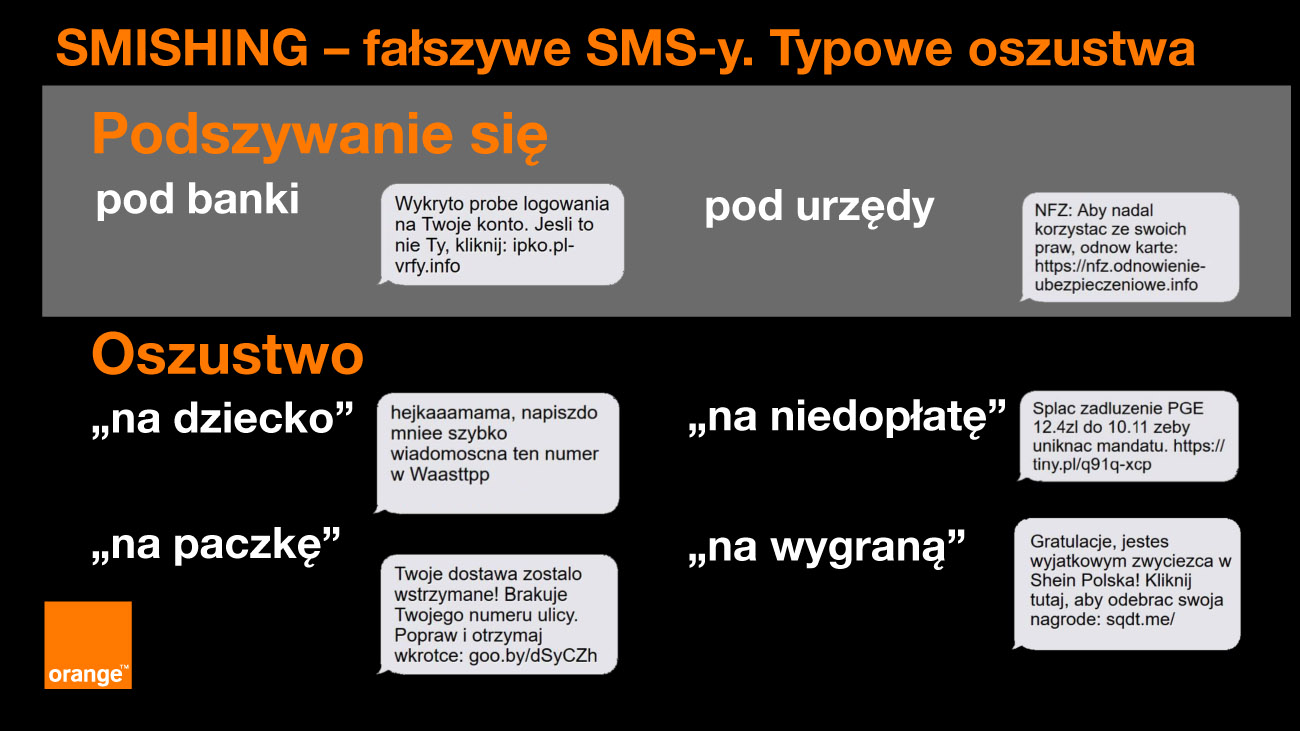

W przypadku smishing-u, czyli phishingu realizowanego poprzez SMS-y, większość złośliwych wiadomości dotyczyła dostaw paczek, podszycia pod bank, oszustw na członka rodziny (na dziecko), na kupującego w portalach ogłoszeniowych oraz giełd kryptowalut, czy fałszywych nagród i konkursów.

Ataki są coraz bardziej zestandaryzowane - około 90% powstaje na bazie jednego szablonu, domeny są produkowane automatycznie, na masową skalę. Następnie jednak indywidualnie wybierane są ofiary - dokładnie rozpoznawane przez przestępców pod kątem potencjału finansowego i prawdopodobieństwa podatności na oszustwo.

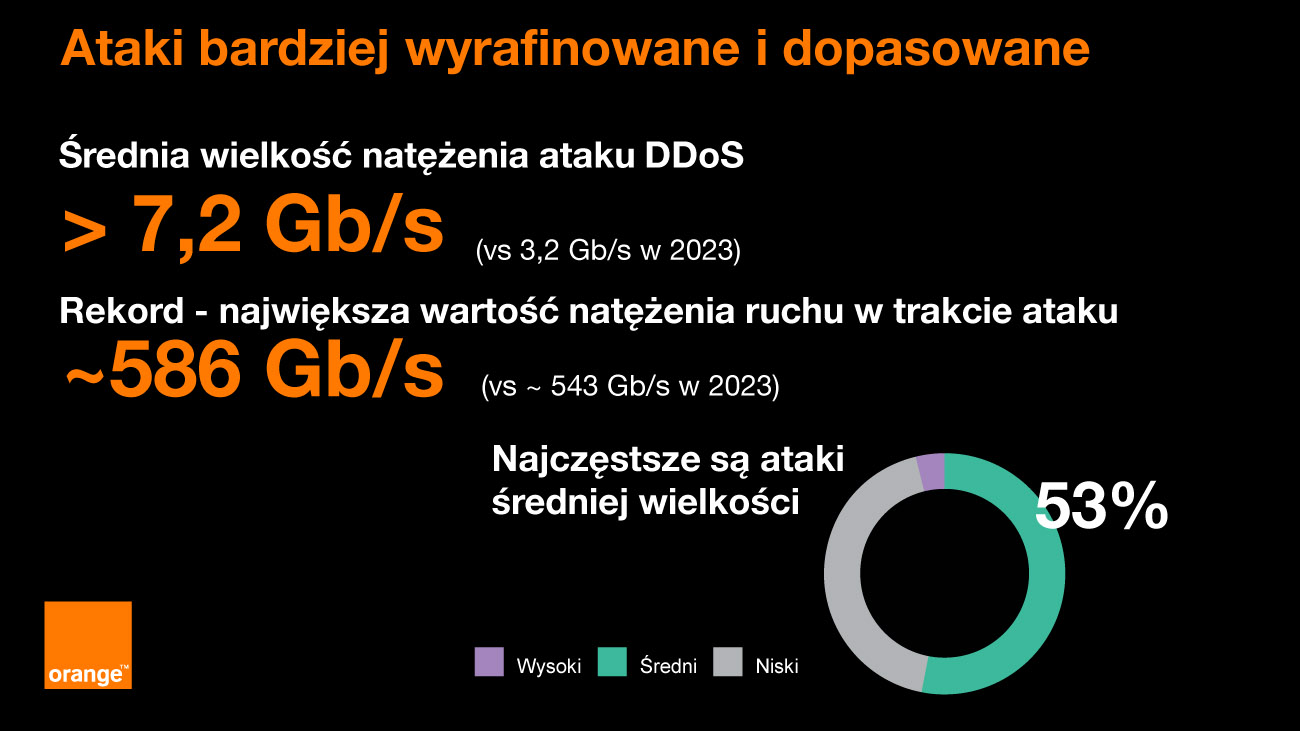

Częstość występowania ataków DDoS od końca roku 2023 znacznie wzrosła. Najwięcej alertów zarejestrowano na przełomie września i października (nawet ponad 10 tys. na dobę). W tym czasie obserwowano zwiększoną liczbę ataków typu carpet bombing, czyli takich, w których celem są całe podsieci, a nie pojedyncze konkretne adresy IP.

Najwięcej alertów – ponad połowa - dotyczyło ataków o średnim stopniu nasilenia. W porównaniu do 2023 r., w ub. roku było ich wyraźnie więcej (wzrost o blisko 9 pp.)

Średnia wielkość natężenia ataku DDoS zaobserwowana w sieci Orange Polska sięgnęła ponad 7,2 Gb/s (nieco ponad 3,2 Gb/s w roku 2023).

Z kolei największa odnotowana wartość natężenia ruchu w szczycie ataku to ok. 586 Gb/s (przy niemal 543 Gb/s w 2023).

Coraz częściej obserwowane były ataki bardziej wyrafinowane, dopasowane do rozpoznanego celu ataku, w których o ich dotkliwości nie stanowi tylko jak największa siła, ale też treść i format wysyłanych pakietów czy zapytań aplikacyjnych.

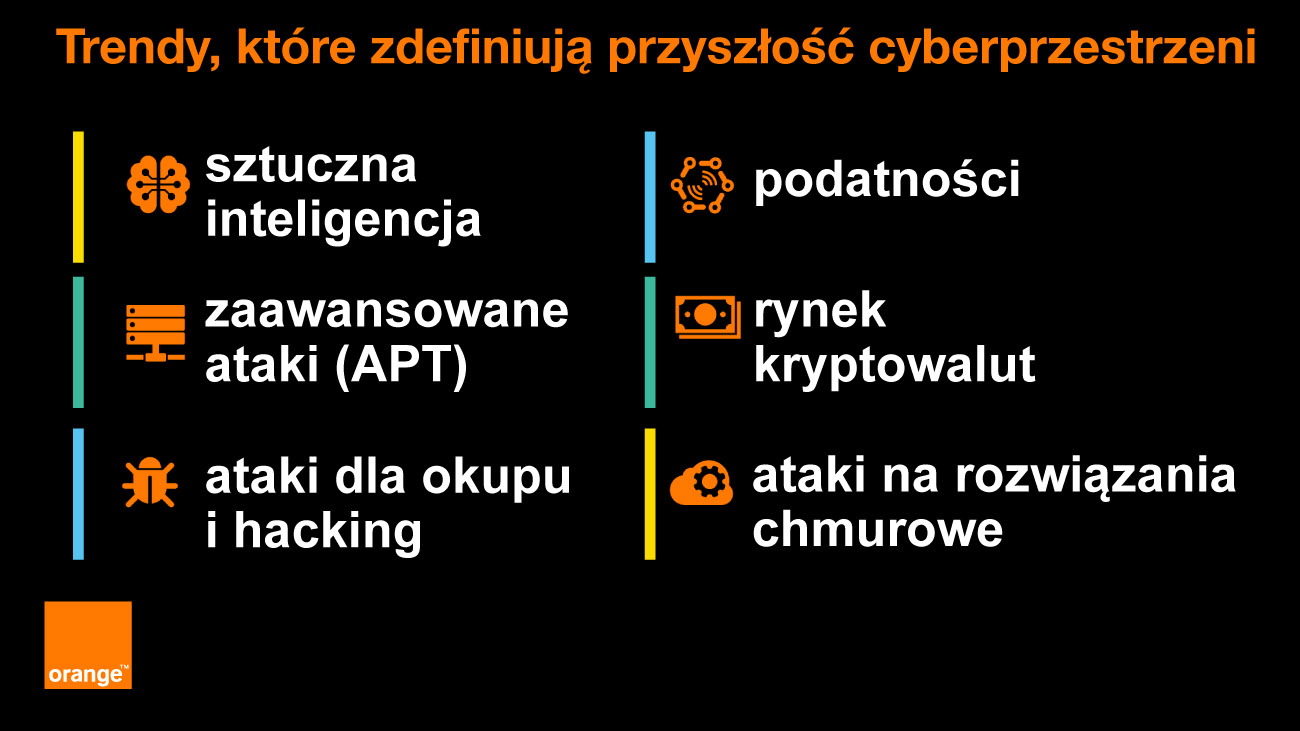

Wcześniej głównym celem ataków ransomware było szyfrowanie danych ofiary i blokowanie dostępu do kluczowych systemów. Obecnie nacisk kładziony jest na bardziej złożone mechanizmy wymuszeń, które zapewniają atakującym większe szanse na skuteczne wyłudzenie pieniędzy, takie jak metody podwójnego lub nawet potrójnego nacisku (Double czy Triple Extortion) polegające na szyfrowaniu, ujawnianiu skradzionych danych i wymuszania okupu. W ostatnim czasie pojawił się także trend wtórnego szantażu (Re-Extortion), w którym dane pochodzące z wcześniejszych wycieków są wykorzystywane do nowych wymuszeń.

W ostatnim czasie wiele krytycznych podatności zostało odkrytych w urządzeniach sieciowych i systemach bezpieczeństwa. Cyberprzestępcy błyskawicznie wykorzystują te luki, zanim organizacje zdołają zabezpieczyć systemy oficjalnymi aktualizacjami. Po przejęciu urządzenia atakujący często zyskuje dostęp uprzywilejowany lub może podsłuchiwać i manipulować ruchem sieciowym.

Eksperci CERT Orange Polska przewidują, iż wykorzystanie sztucznej inteligencji przez cyberprzestępców prawdopodobnie stanie się bardziej zaawansowane i powszechne, zagrażając różnym obszarom bezpieczeństwa. Cyberprzestępcy wykorzystają AI do dezinformacji i bardziej efektywnego manipulowania opinią publiczną.

Podatności będą opierać się głównie na „wstrzyknięciach” (direct/indirect prompt injection) doprowadzających do wycieków danych. Z kolei opracowywane długoterminowe strategie będą polegały na głębokiej infiltracji firm z sektorów strategicznych przez zaawansowane grupy, których głównym celem jest cyberszpiegostwo.

Raport CERT Orange Polska za rok 2024 jest dostępny tutaj.